Die neueste Version der Richtlinie zur Netz- und Informationssicherheit (Network and Information Security Directive (NIS 2)) hat wichtige Konsequenzen für Unternehmen von bestimmten Branchen und Firmengröße, die in der EU Dienstleistungen anbieten oder in der Europäischen Union (EU) tätig sind. Das Ziel der NIS 2 ist es, ein höheres Maß an Sicherheit und Cyber-Resilienz für EU Mitgliedsstaaten in 18 wesentlichen Branchen zu schaffen. Verstöße können zu erheblichen Geldbußen, rechtlicher Haftung und sogar strafrechtlichen Sanktionen auf individueller Ebene führen.

Es gibt viel Aufregung um NIS 2 und sie nimmt zu. Da wir uns der Frist im Oktober 2024 (und darüber hinaus) nähern, müssen Unternehmen ihre Pläne zur Einhaltung dieser europäischen Richtlinies angehen und bald abschließen. Aber was bedeutet NIS 2 - und gibt es einen optimalen Ansatz dazu?

NIS 2 im Detail

Das Ziel von NIS 2 ist es, “...Cybersicherheit in der gesamten Union aufzubauen, Risiken für Netzwerk- und Informationssysteme, die zur Bereitstellung wesentlicher Dienstleistungen in Schlüsselbranchen verwendet werden, zu minimieren und die Kontinuität solcher Dienstleistungen bei Vorfällen sicherzustellen…” (aus Seite 1, Zeile 1 der NIS 2 Richtlinie). NIS 2 lässt sich in vier große Kategorien unterteilen:

- Risikomanagement (Kapitel IV, Artikel 21)

- Geschäftskontinuität (Kapitel IV, Kapitel 21)

- Meldepflichten (Kapitel IV, Kapitel 23)

- Unternehmensverantwortung (Kapitel VII, Überwachung und Durchsetzung)

Risikomanagement umfasst sowohl reaktive als auch proaktive Elemente. Eine effiziente Reaktion auf einen Live-Sicherheitsvorfall ist reaktiv. Die Beseitigung von Schwachstellen und Sicherheitslücken, bevor sie zu Vorfällen führen, ist proaktiv.

Geschäftskontinuität und Meldepflichten umfassen mögliche Folgemaßnahmen im Falle eines erfolgreichen Cyberangriffs.

Unternehmensverantwortung bezieht sich auf die Folgen einer ungenügenden Umsetzung der NIS 2. Geldstrafen oder andere Sanktionen können gegen Unternehmen, die NIS 2 nicht einhalten, verhängt werden. Dies umfasst insbesondere auch die gesetzliche Haftung für Schäden, die durch einen Sicherheitsvorfall verursacht wurden, der durch die Umsetzung der erforderlichen Maßnahmen hätte verhindert werden können.

Lesen Sie mehr über NIS 2 im Compliance-Lernzentrum von CyCognito und der vollständigen Richtlinie auf der Webseite der Europäischen Union.

Vier “Must-Haves” der NIS 2

Die Einhaltung der NIS 2 bedeutet unter anderem, dass Ihr Unternehmen in der Lage sein muss, Folgendes zu tun:

- Risiken proaktiv zu reduzieren. Dies hat höchste Priorität, da dadurch die Anzahl der Reaktionen auf Vorfälle und Wiederherstellungsmaßnahmen deutlichverringert (oder sogar beseitigt) wird.

- Auf Vorfälle effizient zu reagieren. Dies erfordert eine sehr gute Priorisierung der Probleme und einen genauen Kontext.

- Sofortige und genaue Berichterstattung. Innerhalb von manchmal nur 24 Stunden müssen Sie schnell wissen, was passiert ist und ob es wichtig war.

- Schnelle Wiederherstellung. Resilienz ist der Schlüssel zur Aufrechterhaltung der Geschäftskontinuität. Unternehmen müssen über Incident Response-Pläne verfügen, die ihre Reaktion auf Cyber-Bedrohungen im Detail festlegen.

NIS 2 schließt sehr viel ein, insbesondere für Unternehmen mit vornehmlich reaktiven Sicherheitsabläufen.

Wie bereiten sich Unternehmen auf NIS 2 vor?

NIS 2 schreibt nicht vor, wie Unternehmen ihre Ziele für effektives Risikomanagement erreichen sollen. Stattdessen haben Unternehmen die Flexibilität, “...einen Governance-Rahmen zur Erreichung der Ziele zu wählen…” (Kapitel 2, Artikel 7). Dies ist ein gemeinsamer Ansatz für Kongress-Gesetze in den Vereinigten Staaten, wie Sarbanes-Oxley, HIPAA und Dodd-Frank, oder Parlamentsgesetze in der EU, einschließlich der DSGVO.

Flexibilität ist Segen und Fluch zugleich. Um die Anforderungen der NIS 2 zu erfüllen, orientieren sich viele Unternehmen an etablierten Normen wie ISO27001, ISO27002, CIS und NIST 800-53. Compliance-Rahmen sind jedoch oft schwierig zu interpretieren und umzusetzen. Es kann unklar sein, wie sie taktisch zur frühzeitigen Erkennung von Risiken eingesetzt werden können oder wie die Daten eine sichere und schnelle Risikominimierung ermöglichen.

So beschleunigt CyCognito die Initiativen der NIS 2

Die CyCognito External Exposure Management Plattform ist ein cloud-basierter Service und unterstützt Ihr Unternehmen bei der Erfüllung seiner NIS 2 Ziele in Bezug auf Risikomanagement, Resilienz und Berichterstattung.

Proaktive Reduzierung von Sicherheitslücken

Eine frühzeitige Sichtbarkeit von Schwachstellen und Sicherheitslücken verbessert die Fähigkeit Ihres Sicherheitsteams, mögliche Risiken zu beseitigen, bevor sie ausgenutzt werden. Dies reduziert die Anzahl von Notfall- Incident-Response-Maßnahmen auf tatsächliche Vorfälle sowie der damit verbundenen Berichterstattungen und Wiederherstellungsmaßnahmen.

Mit CyCognito wissen Ihre Teams:

- Alle extern sichtbaren IT-Assets werden kontinuierlich identifiziert, validiert und aktiv getestet

- Neue Tochterorganisationen und deren zugehörige Risikenwerden automatisch hinzugefügt, ohne dass Seed-Daten oder Prompts manuell eingegeben werden müssen

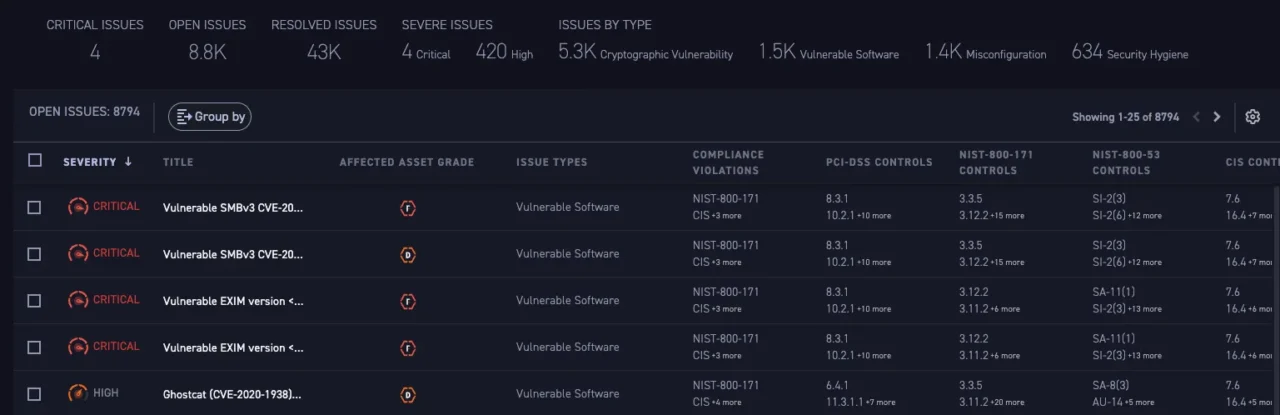

- ob aktuelle Security-Issues gegen sechs Frameworks / Compliance-Richtlinien für Cybersicherheit verstoßen (einschließlich ISO, NIST und CIS)

- dass alle Web-Apps auf OWASP Top 10 und mehr (mittels DAST) sicher getestet werden (“safe and unauthenticated active security testing”)

- ob an einer bestimmten Schwachstelle aktuell großes Interesse bei Angreifern besteht - dank integrierter Threat Intelligence

- Dies umfasst insbesondere den sog. KEV Katalog der bekannten ausgenutzten Schwachstellen von CISA.

- ○ Lesen Sie mehr über die CISA KEV-Integration in unserem Blog: CyCognito operationalizes CISA known exploited vulnerabilities catalog

- Umfassenden “Business Context” des jeweiligen Assets für kürzere Mean-Time-To -Remediation (MTTR))

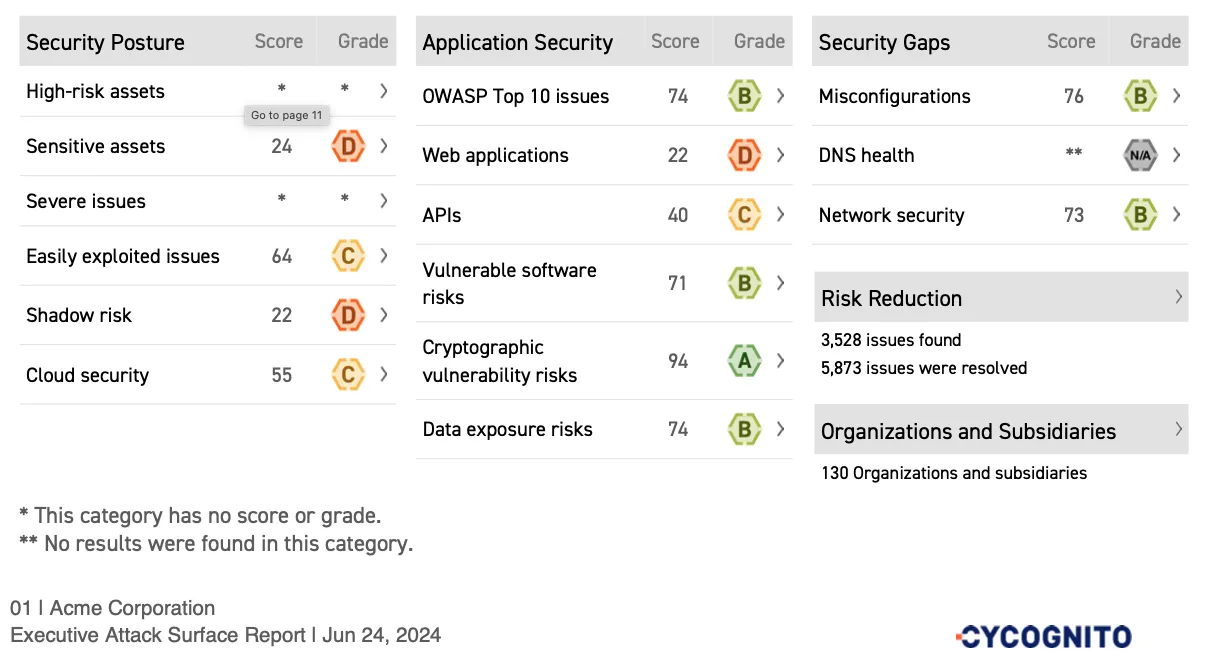

CyCognito Benutzer können beispielsweise Security-Issues nach Compliance-Verstoß filtern, wie in Abbildung 1 dargestellt. Diese Informationen sind auch über API verfügbar.

Abbildung 1: Kritische Security Issues, gefiltert nach Compliance-Verstößen

Effiziente Reaktion auf Vorfälle

Die Anforderung der NIS 2, “... Risiken für Netzwerk- und Informationssysteme zu minimieren…”, wird am besten durch eine risikobasierte Priorisierung der Bedrohungen unterstützt. Nur indem Sie die Security Issues, die das größte Risiko darstellen, wirklich erkennen, können Sie Ihre Entscheidung hinsichtlich der Beauftragung der Mitarbeiter mit der Behebung fundiert begründen.

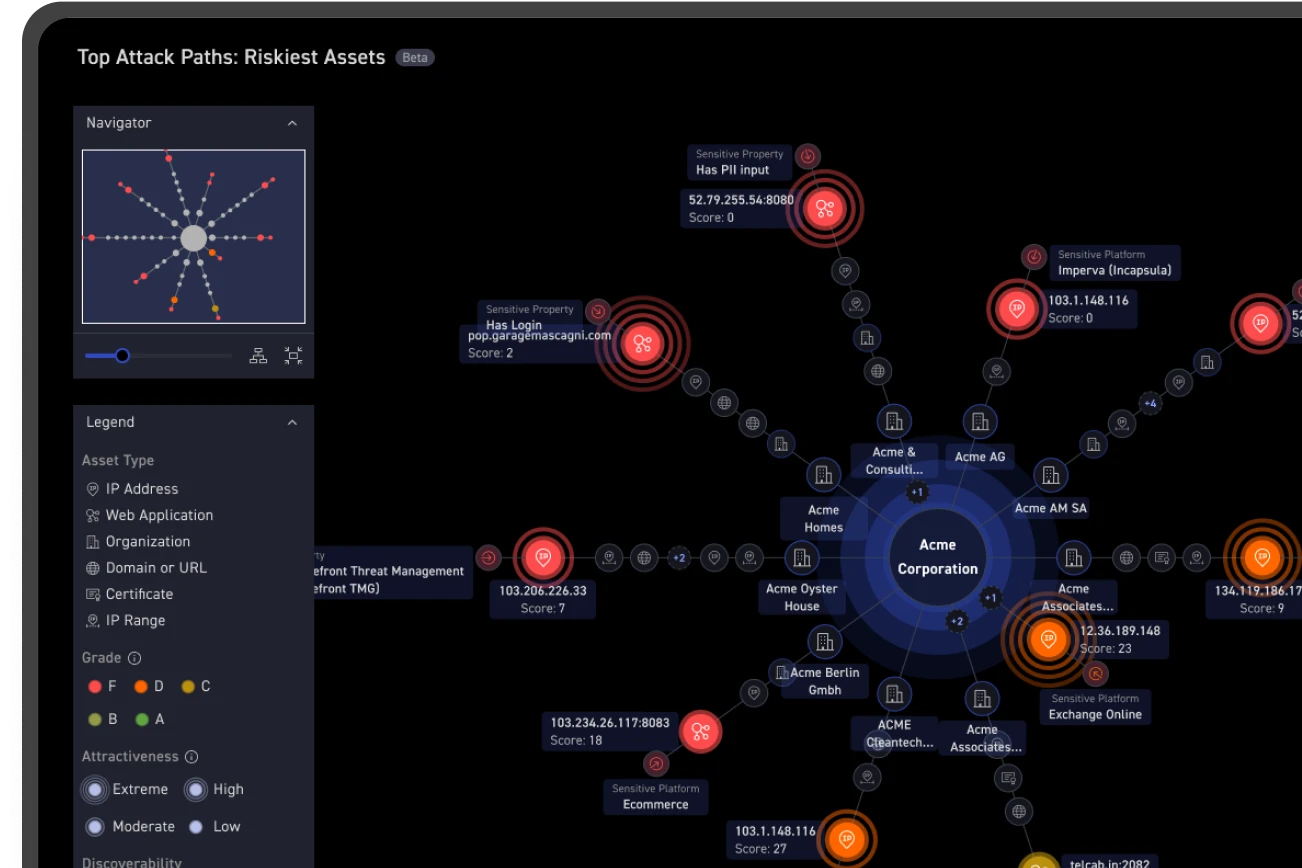

CyCognito stellt Ihnen Folgendes zur Verfügung:

- Security Issues, die ein echtes Risiko für Ihr Unternehmen darstellen

- Detaillierte Risikobewertung und -einstufung pro Asset, Tochtergesellschaft und Marke

- Klare Dokumentation der Hinweise, die die Risikobewertungen erklären

- Die Auffindbarkeit und Attraktivität des Assets

- Anweisungen zur Behebung und Einschätzung des Behebungsaufwands

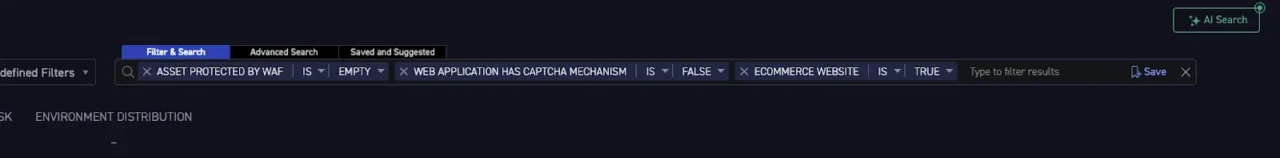

- Die Möglichkeit, Assets nach Suchkriterien zuverlässig zu finden – ob geschäftlich, technisch oder risikobasiert

- Erneute externe Bestätigung der erfolgreichen Remediation einer Schwachstelle

Wenn Sie beispielsweise proaktiv sicherstellen möchten, dass E-Commerce-Web-Apps durch eine Web Application-Firewall (WAF) geschützt werden und über CAPTCHA verfügen, ist dies in CyCognito sehr einfach, wie in Abbildung 2 dargestellt.

Abbildung 2: Webanwendungen, gefiltert nach Vorhandsein von WAF und CAPTCHA

Lesen Sie mehr über die Priorisierung von Security Issues mit CyCognito in unserem Blog: “Stop remediating backwards - Reactive Approaches Aren´t a Long-Term Solution”.

Sofortiges, genaues Reporting

Die Weitergabe von Daten über Sicherheitslücken, Schwachstellen und sogar Vorfälle an die zuständigen Behörden ist von entscheidender Bedeutung für den Aufbau einer kollektiven Resilienz. Die engen Zeitvorgaben von NIS 2 erfordern einen schnellen Zugriff auf vertrauenswürdige Daten aus den Bereichen Geschäft, Technologie und Risiko.

Mit CyCognito können Sie den Meldepflichten der NIS 2 -Richtlinie innerhalb von 24 Stunden, 72 Stunden und 30 Tagen wie folgt nachkommen:

- Regelmäßige und On-Demand erstellte Managementberichte, die den Status Ihrer externen Angriffsfläche darstellen

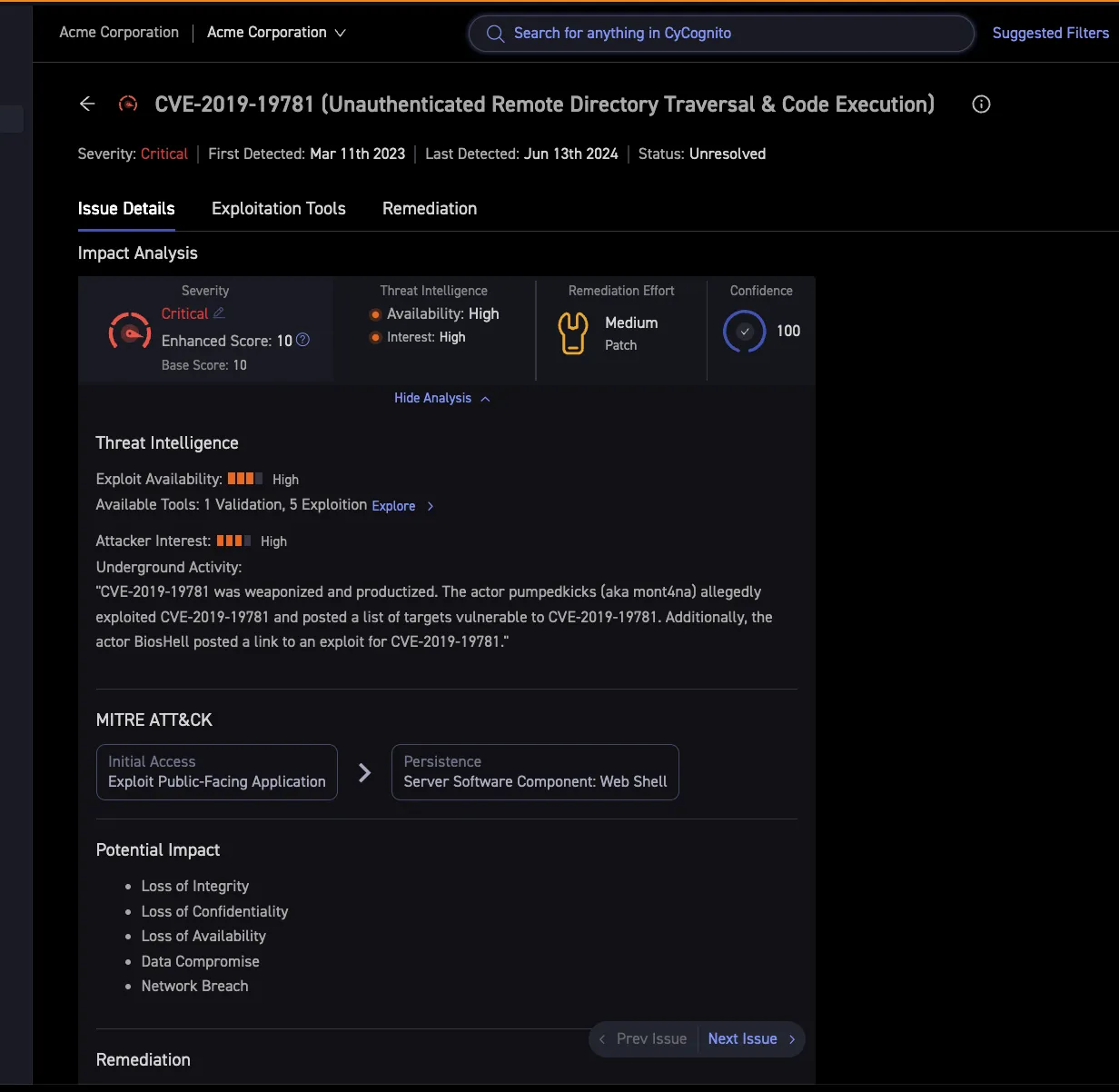

- Details zum Security Issue und dem dazugehörigen IT-Asset, einschließlich Business Context, Angreifer-Interesse und weiterer Threat Intelligence (siehe Abbildung 4)

- Verschiedene Dashboards, die u.a. Risikotoleranzen und Ziele / Zielabweichungen quantifizieren (als PDF exportierbar)

- Detaillierte Schritte, um die Planung von Remediation-Abläufen zur Erreichung einer bestimmten “Sicherheitsstufe” zu erreichen (“Remediation Planner”)

- Details zum Fortschritt der Remediation-Maßnahmen, einschließlich der Dauer bis zum Abschluss, z.B. pro Unterorganisation , pro Region etc.

Abbildung 3 zeigt beispielsweise einen Ausschnitt eines Managementberichts mit der Sicherheitsbewertung wichtiger Komponenten während einer Berichtsperiode.

Abbildung 3: Ausschnitt eines Managementberichts mit Aufschlüsselung der Bewertung nach Komponenten

Ziel: Schnelle Wiederherstellung

Um Resilienz gegenüber Vorfällen zu erreichen, ist eine regelmäßige Bewertung der extern erreichbaren Netzwerk- und Informationssysteme erforderlich. “Resilienz” bezieht sich auf die Fähigkeit dieser Systeme, sich widrigen Bedingungen anzupassen und insbesondere nach Angriffen oder Kompromittierungen schnell wiederherzustellen.

CyCognito ist eine zuverlässige Informationsquelle für Ihre extern über das Internet erreichbare Angriffsfläche.

Abbildung 4 zeigt beispielsweise die detaillerte Beschreibung der CVE 2019-19781 Unauthenticated Remote Directory Traversal & Code Execution und deren potentielle Auswirkungen

Abbildung 4: Problemdetails für Risikokommunikation

Diese Daten können auch in der Zusammenarbeit zwischen nationalen Behörden, Mitgliedsstaaten und zwischen dem öffentlichen und privaten Sektor verwendet werden.

Fallstudie: CyCognito unterstützt Asklepios bei der Einhaltung von NIS 2

Während NIS 2 in nationales Recht umgesetzt wird, unterstützt CyCognito das deutsche Krankenhausunternehmen Asklepios Kliniken GmbH bei der Erfüllung der gesetzlichen Anforderungen, indem es Transparenz bietet und die extern sichtbare IT-Infrastruktur einschließlich der Web Applikationen kontinuierlich bezüglich Risiken bewertet.

"Die kommende NIS 2 ist derzeit nur eine Richtlinie, eine europäische Richtlinie, die in ein nationales Gesetz umgesetzt wird. Das nationale Gesetz soll [....

] bis Oktober dieses Jahres in Kraft treten," sagt Daniel Maier-Johnson, Verantwortlicher für Informationssicherheit (CISO) von Asklepios. “Die automatische Erkennung der externen Angriffsfläche durch CyCognito ist auf dem neuesten Stand der Technik und bietet Transparenz, was uns dabei hilft, den BSI IT-Grundschutz-Standard und die Vorschriften der NIS 2 einzuhalten.”

CyCognito verkürzt Ihren Weg zur NIS 2 Konformität

Die Einhaltung der NIS 2 ist für Unternehmen jeder Größe schwierig. CyCognito wird als cloud-basierte Plattform mit sehr hohem Automatisierungsgrad bereitgestellt und ermöglicht so eine schnelle Reaktion auf wichtige Aspekte der bevorstehenden Richtlinie.

Mit CyCognito können Ihre Teams Folgendes tun:

- Auf kritische Security Issues reagieren, bevor Sie zu Vorfällen führen

- Verstehen, welche Issues die größten Risiken für Ihr Unternehmen darstellen

- Security Issues erkennen, die gegen Compliance-Normen wie ISO 27001, ISO 27002 und NIST 800-53 verstoßen

- Auf der Basis eines aktuellen und zuverlässigen Status Ihrer externen Angriffsfläche arbeiten

- Effizient untereinander über Security Issues kommunizieren - dank umfassender Issue- und Asset-Details und klarer Risiko-Evidenz

- Den Erfolg von Remediation-Maßnahmen automatisch von Extern validieren

Das Ergebnis – zuverlässige Sichtbarkeit und raschere Behebung externer Risiken, schnellere Auditzeiten und weniger Stress für Ihre Teams.

Im Rahmen einer Demo der CyCognito Plattform besprechen wir gerne mit Ihnen, wie die CyCognito External Exposure Management Plattform Sie bei der Umsetzung Ihres NIS 2 Projekts effizient unterstützen kann.

Haftungsausschluss: Dieser Blog dient lediglich als Orientierungshilfe. Weitere Details finden Sie in der NIS 2 Richtlinie und bei GRC-Experten.